在Microsoft Entra ID中配置密码策略

Azure Active Directory密码策略定义了租户用户的密码要求,包括密码复杂性,长度,密码到期,帐户锁定设置以及其他一些参数。在本文中,我们将研究如何管理Azure AD中的密码策略。

Azure AD具有默认密码策略应用于云中创建的所有帐户(未通过Azure AD Connect从本地Active Directory同步)。

它定义了以下设置,Azure/Microsoft 365租户管理员无法更改:

- 允许的字符:

A-Z,,,,a-z,,,,0-9,,,,space和特殊符号@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - 密码复杂性:至少有4个字符组中的3个(大写,小写,数字和符号)

- 密码长度:最小8,最大256个字符

- 用户无法使用以前的密码

内容:

如何更改Azure AD中的密码到期政策

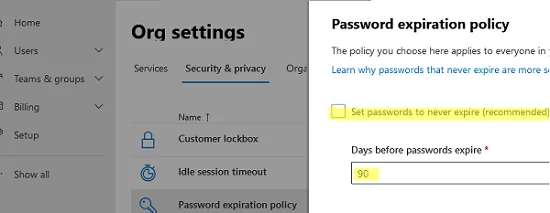

默认情况下,用户密码永远不会在Azure AD中过期(Microsoft 365)。但是您可以通过Microsoft 365管理中心启用密码到期:

- 去Microsoft 365管理中心- >设置- >安全与隐私- >密码到期政策;

- 禁用选项将密码设置为永不过期(建议);

- 在这种情况下:

密码到期设置为90天

更改密码的通知将开始显示14天前到期日期。

Microsoft建议,如果您的Azure用户使用多因素身份验证(MFA),则不要启用密码到期。

您可以使用Msonline PowerShell模块更改用户密码到期设置。只需安装模块(如果需要),然后连接到您的房客:

Install-Module MSOnline

Connect-MsolService

检查Azure AD中当前密码到期策略设置:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

您可以使用PowerShell更改Azure AD中的密码到期策略和通知设置:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

您可以使用Azure AD模块管理特定用户的密码到期设置:

Connect-AzureAD

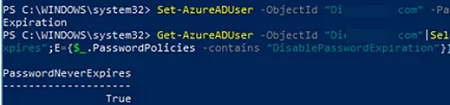

启用密码永不过期特定用户的选项:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

查看用户的密码到期日期:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

为用户启用密码到期:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Azure AD中的帐户锁定设置

Azure密码策略的另一个参数可供管理员配置,这是输入不正确密码的用户锁定规则。默认情况下,一个帐户在使用不正确的密码进行身份验证的10个失败尝试后锁定了1分钟。请注意,锁定时间是在每个下一个失败的登录尝试之后延长的。

您可以在Azure Portal->的以下部分中配置锁定设置 - >Azure Active Directory- >安全- >身份验证方法 - >密码保护。

可更改的选项是:

- 锁定阈值- 在帐户被锁定之前(默认为10)之前,未能成功的登录尝试次数;

- 几秒钟内锁定持续时间- 默认情况下60秒。

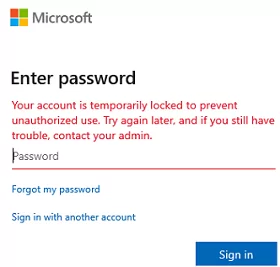

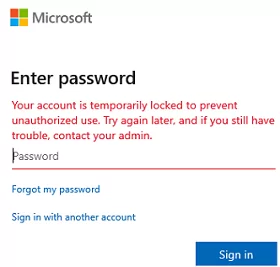

如果他们的帐户被锁定,Azure用户将看到以下通知:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

了解更多:配置在Windows 10/11上托管的RemoteApp(没有Windows Server)

了解如何在Azure AD中查看用户登录日志。

防止在Azure AD中使用弱和流行的密码

有一个独立的Azure广告密码保护可以阻止使用弱和流行密码的功能(例如P@ssw0rd,pa $$ Word等)。

您可以使用dsinternals PowerShell模块检查本地Active Directory是否有弱的用户密码。

您可以在Azure Active Directory- >安全- >身份验证方法 - >密码保护。启用选项执行自定义列表并添加您要禁止的密码列表(最多1000个密码)。

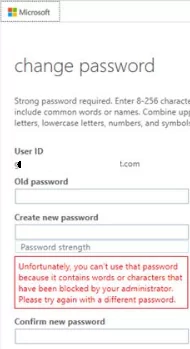

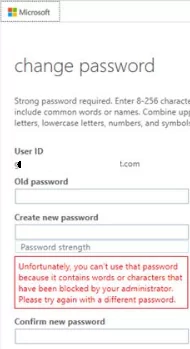

当Azure AD用户试图将密码更改为禁止列表之一时,显示了一份通知:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

默认情况下,这些设置仅应用于Azure的云用户。

如果要将禁止的密码列表应用于本地Active Directory DS用户,则是您需要做的:

- 确保您有Azure AD Premium P1或P2订阅;

- 启用选项在Windows Server Active Directory上启用密码保护;

- 默认配置仅启用禁止密码使用的审核。因此,在测试之后,切换模式选项执行;

- 部署Azure广告密码保护代理服务(

AzureADPasswordProtectionProxySetup.msi)在一位本地主持人上; - 安装Azure广告密码保护(

AzureADPasswordProtectionDCAgentSetup.msi)在所有添加域控制器上。

如果您希望将Azure密码策略应用于通过Azure AD Connect从AD DS同步的用户,则必须启用该选项EnforceCloudPasswordPolicyPolicyForpasswordsyncedusers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

确保您在本地Active Directory中配置了足够强的域密码策略。否则,同步用户可以设置任何密码,包括弱且不安全的密码。

在这种情况下,当用户的密码在本地Active Directory中更改或重置时,将使用Azure中的被禁止密码列表进行检查。

如果启用了Azure AD Connect Sync,则可以使用本地Active Directory中自己的密码策略应用于云用户。为此,您需要在本地广告中创建一个细粒度的安全密码策略,并将其链接到包含与云同步的用户的组。在这种情况下,Azure Active Directory将遵循您本地域的密码策略。

![[2024修复]如何在没有密码的情况下出厂重置iPhone 14](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/04/how-to-factory-reset-iphone-14-without-passcode.webp.webp.webp)

![[6个解决方案]您的Apple ID不活动吗?](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/verification-failed-apple-id-is-not-active.jpg)