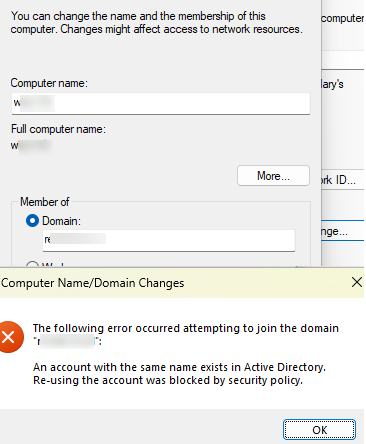

嘗試將計算機加入Active Directory域時,可能會發生錯誤:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

此行為是由2022年10月發布的Windows更新引起的,該更新提高了在Active Directory中重用現有計算機帳戶的安全性。這些更新阻止設備使用現有(預先創建的)計算機帳戶加入廣告域(有助於防止關鍵漏洞CVE-2022-38042)。例外是以下情況:

- 在AD中創建計算機對象的用戶帳戶用於執行域加入。

- 計算機是由域名組的成員創建的

- 用戶是域管理員,企業管理員或內置管理員的成員。

- 用戶帳戶添加到GPO選項中域控制器:允許在域上重複使用計算機帳戶(該政策選擇於2023年3月提出)

當計算機連接到域時,如果用戶不符合上述條件,則執行一系列檢查,以防止訪問域中的現有計算機對象。

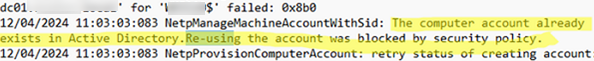

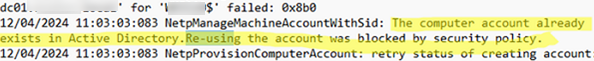

檢查客戶端上的域加入log(C:WindowsdebugNetSetup.LOG)。它應包含以下行:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

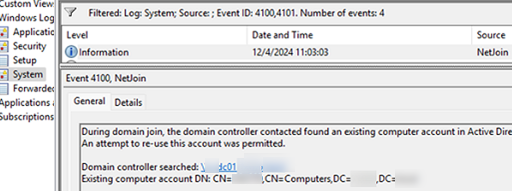

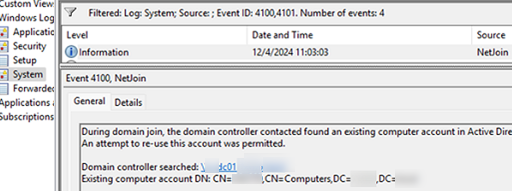

帶有事件ID的事件4100或者4101在事件查看器中也應在系統日誌中出現:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

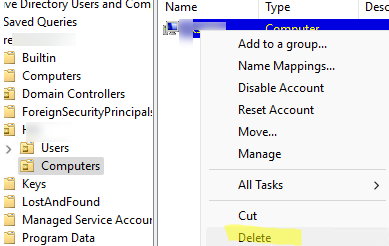

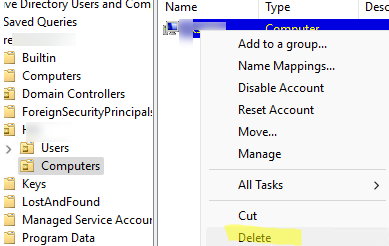

最簡單的解決方法是將計算機(主機名)重命名或從AD中刪除先前創建的帳戶。在這種情況下,您可以以新名稱輕鬆地將計算機加入廣告域。

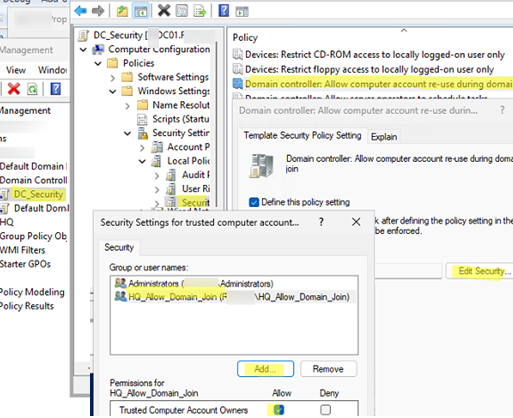

如果要允許某些非Admin用戶將計算機加入現有帳戶,則必須為域控制器配置單獨的GPO。

建議閱讀:如何配置域加入計算機服務帳戶

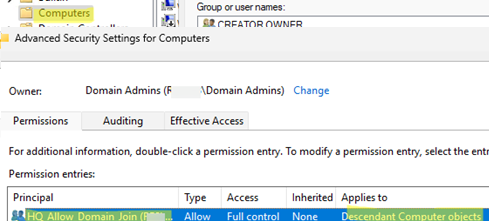

- 在廣告域中創建一個安全組,並添加可以重複使用計算機帳戶的用戶。例如,hq_allow_domain_join

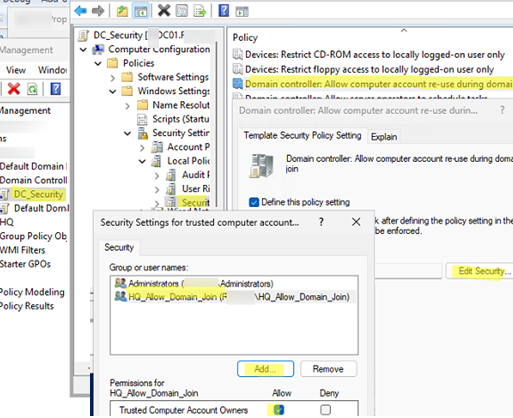

- 打開域政策管理控制台(

gpmc.msc),創建一個新的GPO,然後將其鏈接到域控制器或者。 - 打開GPO,去計算機配置 - >策略 - > Windows設置 - >安全設置 - >本地策略 - >安全選項

- 打開政策域控制器:允許在域上重複使用計算機帳戶。

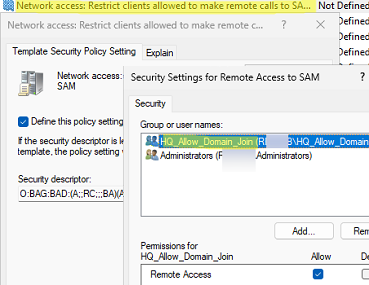

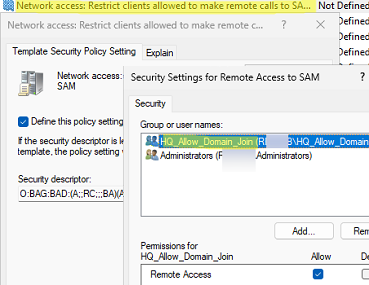

- 啟用政策。然後單擊編輯安全性並添加先前創建的一組受信任的用戶,這些用戶將被允許加入計算機到域

為了提高安全性,請將此組中的成員數量保持在最低限度。

為了提高安全性,請將此組中的成員數量保持在最低限度。 - 等待在DC上更新GPO設置,或立即使用命令更新它們

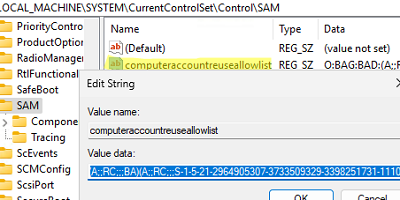

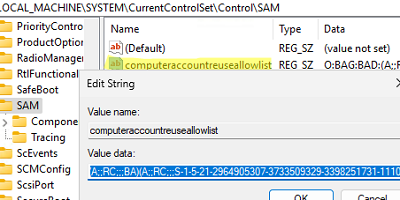

gpupdate /force - 策略改變了ComputerAccountreuseAllowList參數

HKLMSYSTEMCurrentControlSetControlSAMDC上的註冊表密鑰。它的值將包含您添加的組(以SDDL格式)的列表。

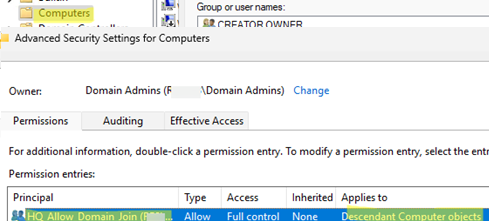

- 驗證該組成員已被委派給AD權限以管理目標OU中的計算機帳戶。

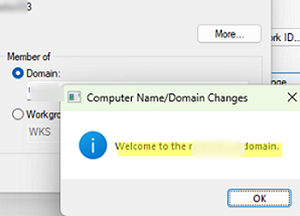

現在,該組中的用戶可以在將設備連接到域時使用現有的計算機帳戶。

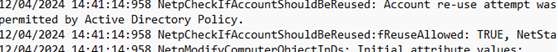

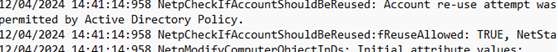

檢查netSetup.log日誌:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

如果用戶在應用指定的設置後仍無法將計算機添加到域中,請檢查C:Windowsdebugnetsetup.log文件以下行:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

這表明用戶無權遠程連接到域控制器並在SAM數據庫中檢查記錄。在這種情況下,您必須啟用網絡訪問:限制允許的客戶訪問SAM的遠程電話DC的安全策略,並將您的用戶組添加到其中。

以前,微軟允許NetJoineLegacyAccountreuse註冊表密鑰用於忽略新的安全設置,以防止現有計算機帳戶重複使用。

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

但是,在2024年8月更新中刪除了對此註冊表設置的支持,此選項不再可行。