p2p-worm.win32.blackcontrol.g模板的描述

带有P2P蠕虫的名称 - 它们主要通过点对点共享(例如Kazaa,Grokster,Edonkey,FastTrack,Gnutella。),其中大多数以相当简单的方式运行:入侵进口P2P网络中,他们要做的就是将自己复制到共享文件夹中 - 这些文件夹通常位于本地计算机上。 P2P网络模型将“偶然地”完成其余的事情:每当找到文件的请求完成时,它将通知用户可以(从受感染的计算机)下载文件。

此外,还有许多具有更复杂的作用和感染机理的P2P沃尔特类型:它们模仿特定数据共享系统的网络模型,并对所有这些模型做出响应。请求,用户搜索查询。

该恶意软件样本于2010年8月18日在格林尼治标准时间13:59发现,并于2010年8月18日在格林尼治标准时间20:24开始传播和运行。仅在2天之后,即2010年8月20日,格林尼治标准时间09:51。

技术描述

要操作,这些蠕虫会阻止所有用户请求,并将其重定向到包含恶意代码的URL。同时,他们还配备了专门的工具,可以向用户发送网络钓鱼消息。它们主要是通过电子邮件和P2P同行网络传输的。本质上,它们是Windows PE EXE文件,容量约为300KB,其源代码用C ++语言编写。

启用后,它们将自动将可执行文件复制到Windows系统文件夹:

%系统%hpwuschdq.exe

还将继续在硬盘驱动器上提取捆绑的软件包和其他可执行文件 - 这些基本上是恶意程序的不同部分:

%appdata%systemproclsass.exe

为了确保每次操作系统启动时都会自动激活它们,这些特洛伊木马会在注册表中创建以下自动钥匙:

[HkñusoftwaremicrosoftwindowsCurrentversionRun]

“ HP软件Updater v1.2” =“%系统%hpwuschdq.exe” [hklmsoftwaremicrosoftwindowscurrentversionpoliciesexplorerrrun]

“ rthdbpl” =“%appdata%systemproclsass.exe”

另一方面,他们将手动“注册”到Windows防火墙安全应用程序列表中:

[HKLMSYSTEMCURRENTCORTORLSETSERSETSERSHAREDACCESSPARAMETERS

FireWallPolicyStandardProfileAuth orizeSapplicationsList]

“%系统%hpwuschdq.exe” =“%system%hpwuschdq.exe: *:enabled:explorer”

他们继续创建存储信息和数据的密钥:

[HkñuIdentity]

“ Curr版本”

“ Inst日期”

“最后日期”

“发送Inst”

“第一次开始”

“弹出式计数”

“弹出日期”

“弹出时间”

“杀人”

有效载荷过程的分析

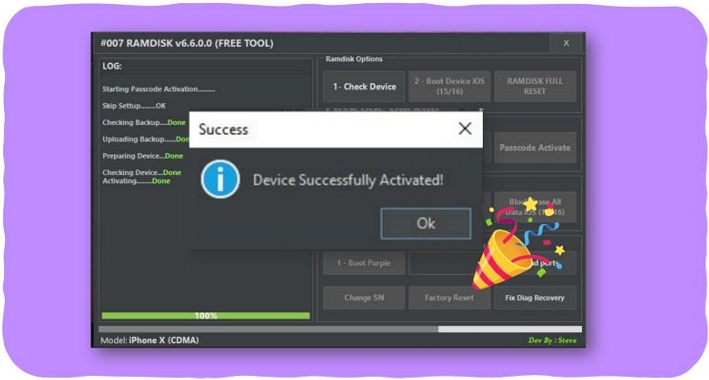

安装成功后,他们将在以下地址将“感染成功”消息发送到C&C服务器:

http:///contrxater* com/inst.php?援助=停电

从以下网站请求受害者计算机的IP地址信息以确定位置:

http:///whatisdeby.com/automation/n09230945.asp

同时,他们“跟踪”以下浏览器的痕迹:

Internet Explorer

歌剧

Google Chrome

Mozilla Firefox

如果用户使用包含以下1个或更多关键字的标题访问站点:

Cialis Pharma抵押保险赌博健康

酒店旅行反病毒pocker扑克视频职业设计图形

足球足球庄园棒球书金钱钱间谍软件信用约会约会

MySpace病毒Amazon iPhone软件iPhone Mobile Music Craigslist Sport

医学院壁纸军事天气Twitter时尚间谍交易

曲马多香烟香烟医生航空公司康卡斯特航空公司

他们将立即停止并将其重定向到以下地址:

http:///oxoblaxpor.com/se.php? pop = 1&aid = ymxhy2tvd

xqa9d8&sid =&key =

带有一个随机数,是上面列出的关键字之一。这些恶意脚本还使用以下搜索引擎跟踪用户的所有搜索请求:

谷歌

雅虎

居住

MSN

bing

YouTobe

搜索数据将发送到以下URL:

http:///tetroxpor and.com/request.php? AID =停电&VER = 25

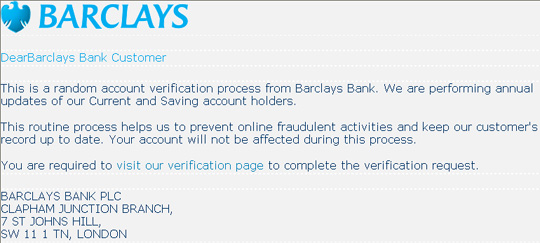

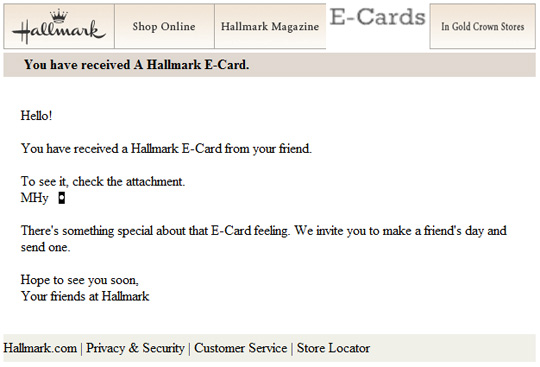

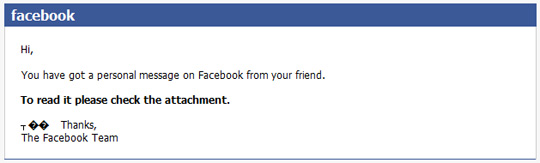

另一方面,他们收集了计算机中存储的所有电子邮件地址,并将以下垃圾邮件发送给它们:

如果您看起来有点,您将看到蓝色链接“访问我们的验证页”是一条假消息,它将用户进入表格的网站网站http:///barcdeby.ath.cx/login.html由黑客直接控制。访问该网站后,系统将要求他们提供巴克莱银行在线银行帐户信息。同时,他们将中断所有大众安全和安全计划的活动,例如Kaspersky防病毒,防病毒系统托盘工具,Avira Internet安全性,Antivir个性化经典服务,上升过程通信中心。

同时,他们将从注册表的Autorun键中删除信息:

[hklmsoftwaremicrosoftwindowscurrentversionrun]

并继续防止用户访问请求提供提供安全和安全服务的网站。还要在Windows Vista和7中删除用户帐户控制服务:

[hklmsoftwarmemicrosoftsecurity中心]

“ uacdisablenotify” = dword:00000001 [hklmsoftwaremicrosoftwindowscurrentversionpoliciessystem]

“ enablelua” = dword:00000000

继续,他们取消以下系统服务:

ERSVC-错误报告服务

WSCSVC- Windows安全中心服务

此外,他们从以下地址默默下载补丁:

http:///simfreexporhyde.com/update.php? SD = 2010-04-27&AID =停电

http:///positdydhe.com/update.php? SD = 2010-04-27&AID =停电

http:///rtsxpedy.com/update.php? SD = 2010-04-27&AID =停电

http:///quldey.com/update.php? SD = 2010-04-27&AID =停电

它们的下一个版本将下载到文件C:autoexec.exe并自动激活。然后,此文件将自动删除。

传播过程

从本质上讲,这些恶意代码通过电子邮件表格传播,通过自动发送带有可执行文件(* .EXE格式)的消息:

借助P2P点对点模型,它们将使自己复制到网络上的共享文件夹:

%programFiles%winmxshared

%programfiles%Teslafiles

%programFiles%limewireshared

%programFiles%morpheusmy共享文件夹

%programFiles%emuleincoming

%programFiles%edonkey2000coming

%programFiles%bearshareshared

%programFiles%grokstermy grokster

%programFiles%icqshared文件夹

%programFiles%kazaa lite k ++我的共享文件夹

%programFiles%kazaa litemy共享文件夹

%programFiles%kazaamy共享文件夹

有这样的名字:

YouTubeget 5.6.exe

YouTube音乐下载器1.3.exe

winrar v3.x keygen [由hiview] .exe

Windows2008 keygen和activator.exe

[ + MRKEY +] Windows XP Pro SP3有效-Key Generator.exe

Windows密码Cracker + Elar3 key.exe

[ENI0J0团队] Windows 7 Ultimate Keygen.exe

Windows 2008 Enterprise Server VMware Virtual Machine.exe

winamp.pro.v7.xx.xx.powerpack.portable + installer.exe

网站hacker.exe

[ENI0J0团队] vmvare keygen.exe

VMware 7.x keygen.exe

UT 2003 keygen.exe

Twitter Friendadder 2.3.9.exe

Tuneup Ulitilities 2010.Exe

[Antihack工具]特洛伊木马杀手v2.9.4173.EXE

Total Commander7许可证 + keygen.exe

Super Utilities Pro 2009 11.0.exe

SUB7 2.5.1 Private.exe

Sophos Antivirus Updater.exe

netbios spread.exe的sdbot

[固定] RapidShare杀手AIO 2010.exe

RapidShare Auto Downloader 3.8.6.exe

发布ISO v4.4.4 + comorons + inx.xe

[不需要串行]

[已修补,不需要串行] PDF到Word Converter 3.4.exe

PDF密码删除剂(与所有Acrobat Reader一起使用).EXE

密码Cracker.exe

诺顿互联网安全2010 crack.exe

诺顿反病毒2010 Enterprise Crack.exe

Norton Anti-Virus 2005 Enterprise Crack.exe

netbios hacker.exe

netbios cracker.exe

[修补,串行不需要] nero 9.x keygen.exe

myspace主题集合.exe

MSN密码Cracker.exe

MP3分离器和Joiner Pro v3.48.exe

摩托罗拉,诺基亚,爱立信Mobil Phone Tools.exe

Microsoft.Windows 7 Ultimate Final Activator + Keygen X86.exe

Microsoft Visual Studio Keygen.exe

Microsoft Visual C ++ keygen.exe

Microsoft Visual Basic Keygen.exe

McAfee Total Protection 2010 [隔离串行补丁] .EXE

魔术视频转换器8.EXE

Limewire Pro v4.18.3 [由Analgin破裂] .exe

L0PHT 4.0 Windows密码Cracker.exe

K-Lite Mega编解码器v5.2 Portable.exe

k-lite Mega编解码器v5.2.exe

KeyLogger unique Builder.exe

Kaspersky Internet Security 2010 Keygen.exe

Kaspersky Antivirus 2010 Crack.exe

ip nuker.exe

Internet下载Manager v5.exe

图像大小还原Pro V1.0.1.EXE

ICQ Hacker版本试验[Brute] .exe

Hotmail Hacker [Brute方法] .exe

Hotmail Cracker [Brute方法] .exe

半衰期2 downloader.exe

大盗窃自动IV [离线激活 +鼠标补丁] .EXE

Google Sketchup 7.1 Pro.exe

G-Force Platinum v3.7.6.exe

ftp cracker.exe

DVD工具Nero 10.xxxexe

下载boost 2.0.exe

下载Accelerator Plus v9.2.2.EXE

Divx Pro 7.x版本Keymaker.exe

Divx 5.x Pro Keygen Generator.exe

dcom exploit archive.exe

守护程序工具Pro 4.8.exe

反刺激串行键[Miona patch] .exe发电机

CleanmyPC注册表清洁器v6.02.exe

brutus ftp cracker.exe

Blaze DVD Player Pro V6.52.EXE

BitDefender Antivirus 2010 Keygen.exe

Avast 5.x Professional.exe

Avast 4.x Professional.exe

Ashampoo Snap 3.xx [Skarleot Group] .EXE

AOL密码Cracker.exe

AOL Instant Messenger(AIM)hacker.exe

Anydvd HD v.6.3.1.8 beta incl crack.exe

抗蛋白v13.xxxexe

酒精120 v1.9.x.exe

Adobe Photoshop cs4 crack by M0N5KI hack group.exe

Adobe Illustrator CS4 Crack.exe

Adobe Acrobat Reader Keygen.exe

Ad-Aware 2010.exe

[修补,不需要串行]绝对视频转换器6.2-7.exe

为了防止和防止这种威胁,用户始终完全更新系统当前安全程序的身份数据库,仅使用其安全软件。该公司是著名的,众所周知的,或者您可以参考以下安全软件列表。

你应该阅读

可能有兴趣

- 了解Backdoor.win32.bredolab.eua恶意软件

后门的概念用于参考恶意软件,该恶意软件是为了安装和分配恶意代码的用户的计算机...

- 了解病毒。WIN32.SALITY.AG模板

像这样的病毒通常具有复制感染计算机上资源的机制,与蠕虫,未使用的病毒不同,并利用网络服务来复制并将自己传播到其他计算机上。

- 危险病毒攻击聊天程序

卡巴斯基实验室(Kaspersky Lab)发现了一个名为im-worm.win32的蠕虫,具有4个变体,可以在所有聊天程序中传播,例如Yahoo Messenger,Skype ...

- 模板trojan-psw.win32.qbot.mk的描述

归类为Trojan -PSW-为了窃取个人信息,帐户包括在受感染计算机上的用户登录和密码访问。 PSW是密码窃取商品的首字母缩写词

- Trojan-Banker.win32.ban.cri模板的描述

它们被归类为Trojan-Banker-创建的程序是为了窃取与在线银行,电子支付,电子支付或支付卡有关的个人信息和数据。

- 模板trojan.win32.oficla.w的描述

可以说,这是一种非常特殊的恶意程序 - 与以前的已知模型相比,具有不同的机制和操作方式。

![[6个可行解决方案]:如何在没有计算机的情况下绕过iPad上的激活锁](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/04/bypass-activation-lock-on-ipad-using-screen-passcode-1.jpg)

![如何解锁AT&T iPhone并享受无限访问[Ultimate Guide]](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/unlock-your-device-website-01.jpg)