如何用Kali Linux进行IoT

Kali Linux可用于与其他相关技术结合使用计算机上进行许多五旬节测试。

借助与设备特异性操作系统,固件和网络配置相关的整体安全策略,Kali Linux可以用作针对设备的渗透测试工具之一。智能互联网支持。

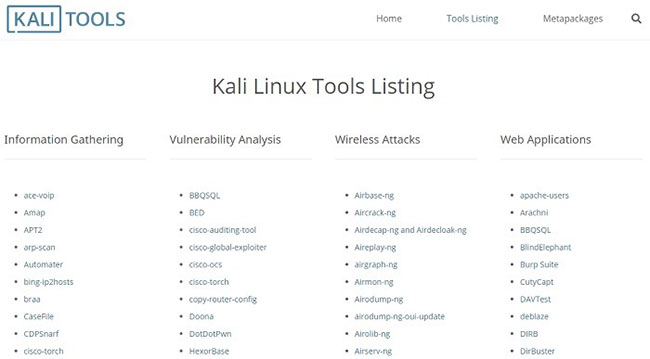

在学习如何与Kali Linux合作时,您会发现对IoT网络及其设备进行潜在脆弱性,利用漏洞利用,嗅探和欺骗,密码,社交工程等的设备很有用。

以下是与Kali Linux相关的IoT设备的穿透测试平台和方法。

如何开始使用Kali Linux?

首先,您需要在其上使用Kali Linux ISO上安装Kali Linux。在Windows系统上,您可以从“高级启动”菜单,然后选择USB / EFI模式。

第一个主屏幕将为您提供一些开始的选择。选择“实时系统(法医模式)”将PC引导到Kali Linux中。

许多穿透工具选项可从'Kali Live'菜单。

物联网设备的一般五旬节策略

与支持互联网的计算机不同,IoT设备的渗透测试具有许多障碍。不仅需要家庭WiFi网络来测试。您需要利用利用来在BLE,Zigbee,Lorawan,MQTT和许多其他网络上工作。

接下来,有许多可以针对的硬件:芯片,传感器,相机,API等。黑客或笔测试仪必须能够针对设备的操作系统或固件的章节。

这使得渗透测试更加多样化和困难。但是,这就是为什么黑客也更难以捉摸的原因。但是,某些智能设备可能会隐藏一个可以使用Kali Linux等穿透工具来利用的主要缺陷。

仅仅两三个星期前,Ring Doorbell发布了有关设备劫持,多次可疑登录尝试的信息,甚至黑客也创建了自己的黑客录像播客。

据环发言人称,攻击是由设备所有者未激活两因素身份验证(2FA)以及使用数据库中可以找到的非常简单的密码引起的。 Metasploit黑客。

如何测试物联网设备的穿透性?

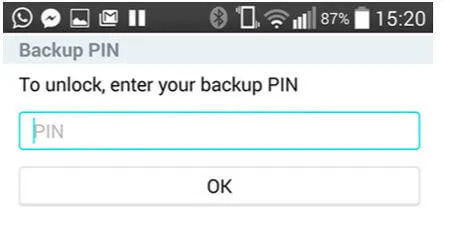

使用上述建议,设计一种使用简单密码渗透视频门铃设备的策略,或者所有者设置了一个易于猜测且没有两因素身份验证的密码。

此技巧将假设具有IP地址的智能设备可以通过可以访问远程网络的人来利用。

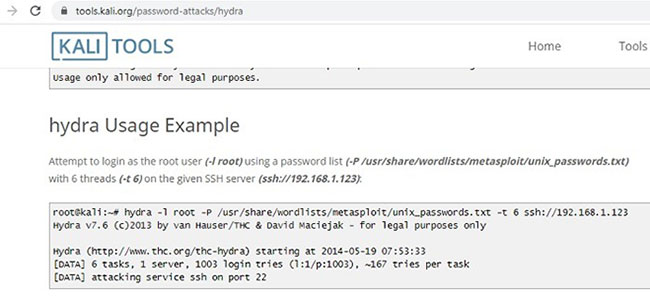

该示例将使用称为Hydra的Kali Linux使用非常流行的在线密码攻击。在此攻击中,登录饼干使用一个非常大的密码数据库来攻击弱密码的设备。

使用Metasploit文件的位置命令尝试从不安全的设备中恢复密码。

您需要转到已存储Metasploit密码的相关目录。在这种情况下,它保存在用户 /共享 /单词列表目录。

有大量存储的密码集。如果结果与Hydra工具的穿透测试匹配,则将显示其中之一。

蛮力方法肯定会适用于随附永不更改的默认密码的IoT设备。如果您开始与Kali Linux合作,您可以猜测黑客的想法。除了在Kali网站上介绍的600多个常见的黑客和漏洞外,您还可以找到许多其他第三方参考,例如上面的视频门铃示例。

你应该阅读

可能有兴趣

- 如何在Linux中使用Qdirstat检测和清洁硬盘内存

Qdirstat是从经过旧测试的KDIRSTAT工具开发的,目的是介绍有关如何以人类友好方式使用计算机内存的统计信息。

- 如何在Linux上使用stat命令

Linux Stat命令向您显示的详细信息比LS命令更多。以下文章将向您展示如何在Linux中使用STAT命令。像LS一样,STAT命令有许多选项。这使其成为使用别名的好候选人。

- 将Linux与Wayland一起使用时需要知道的事情

Linux桌面的各个方面一直在变化,但是数十年来存在一些组件。例如X窗口系统(通常称为X)。正在创建更快,更安全的替代方案。另一种是Wayland。

- 如何使用Linux中的哪个命令

Linux中的哪个命令确定可执行的二进制文件,当您向Shell发出命令时,该命令将执行。如果您在计算机上具有同一程序的不同版本,则可以使用哪些壳使用哪种外壳。

- 了解NodeZero操作系统

所有的五旬节都听说过Backtrack,这是最受欢迎的渗透测试,但Nodezero也是一个很好的替代品。 NodeZero使用Ubuntu存档来使系统保持最新。

- 为什么Robolinux是Windows用户的最佳Linux发行版?

Robolinux是一个基于Debian的操作系统,重点是Windows和Linux集成。这使Robolinux成为Windows用户的最佳Linux版本。

![如何在VR中玩Cyberpunk 2077? [免费mod]](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/04/how-to-play-cyberpunk-in-vr-for-free.jpg)

![[5个解决方案]当您忘记iPhone代码时,如何解锁iPhone?](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/passixer-interface.png)