Windows 10中的新漏洞允许管理员劫持

Windows注册表用作Windows操作系统的配置存储,并包含Hashed密码,用户自定义,应用程序的配置选项,系统解密键等。

与Windows注册表关联的数据库文件存储在C:WindowsSystem32Config文件夹中,并将其分为不同的文件,例如系统,安全性,Security,SAM,默认和软件。

由于这些文件包含有关Windows功能使用的设备和安全令牌上所有用户帐户的敏感信息,因此没有提升特权的用户将无法访问它们。

对于安全客户经理(SAM),尤其如此,因为它包含系统上所有用户的哈希密码,威胁行为者可以使用该密码来假设其身份。

7月21日,流动计算机引用了安全研究人员乔纳斯·莱克加德(Jonas Lykkegaard)的话说,他发现与SAM关联的Windows 10和Windows 11注册表文件以及所有注册表数据库都可以访问设备上的低私人用户组。

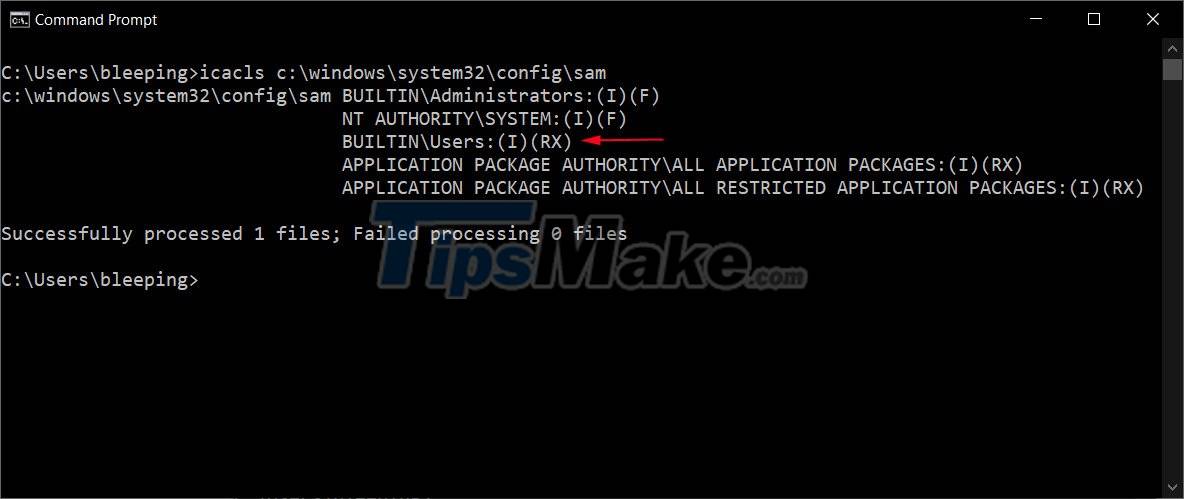

如下所示,这些较低的权限已在完全修补的Windows 10 20H2计算机上证实。

借助低级文件权限,设备上具有有限特权的威胁参与者可以为设备上的所有帐户提取NTLM Hashed密码,并在攻击中使用这些哈希。通过障碍公众获得提高特权。

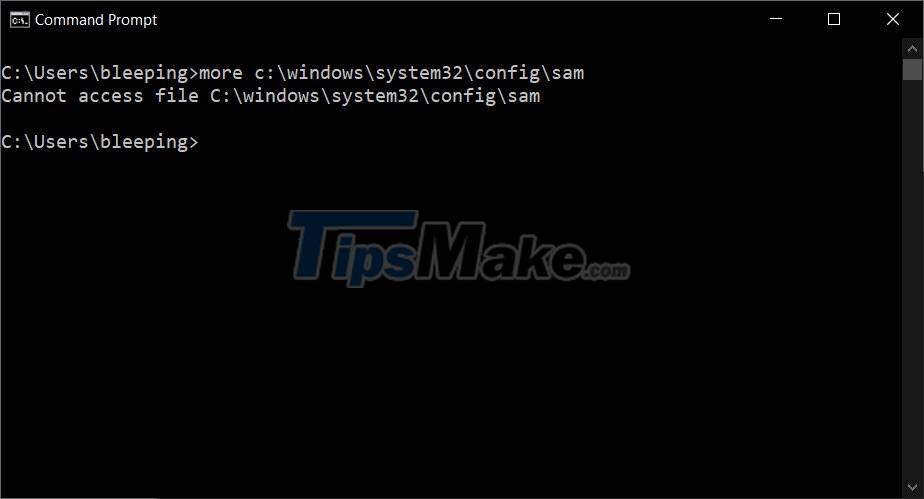

由于操作系统始终使用注册表文件(例如SAM文件),因此当您尝试访问该文件时,您将获得访问违规错误,因为该文件由另一个程序打开和锁定。

但是,根据Lykkegaard的说法,由于包括SAM在内的注册表文件通常会备份阴影副本,因此您可以通过阴影卷访问文件而不会违反访问权限。

例如,威胁参与者可以使用以下路径来用于阴影音量,从计算机上的任何用户访问SAM文件。

?GLOBALROOTDeviceHarddiskVolumeShadowCopy1WindowsSystem32configSAM

根据安全研究人员本杰明·德尔比(Benjamin Delpy)的说法,您可以轻松地窃取管理员帐户的NTLM哈希广告密码以获得更高的特权。

Delpy表示,除了窃取NTLM哈希斯和特权升级外,这种低特权的访问还可以实现进一步的攻击,例如银票攻击。

尚不清楚为什么微软更改了注册表的权限以允许普通用户读取文件。但是,CERT/CC漏洞分析师Will Dormann和SANS的作者Jeff McJunkin说,Microsoft在Windows 10 1809中引入了这些许可更改。

在今天发布的安全咨询中,微软确认了漏洞,并附加了跟踪代码CVE-2021-36934。

微软说:“我们正在调查,并将采取适当的行动来保护我们的客户。”

你应该阅读

可能有兴趣

- 检测可感染iMessage的间谍软件,即使用户未读取消息

大赦国际的一份分析报告最近显示,一种军事级的间谍软件成功地闯入了记者的iPhone,他们向他们发送了接收者甚至没有单击的信息。输入。

- 傻瓜窗带有假相机

支持与Windows Hello上许多公司的红外(IR)集成的网络摄像头的能力为黑客攻击创造了一个空缺。

- 发现更多攻击Windows印刷系统的方法

7月15日,Mimikatz的安全研究人员和创新者Benjamin Delpy透露了如何滥用通常的Windows打印机驱动程序安装方法,以通过恶意打印机驱动程序获得系统的本地特权。 。

- 恢复病毒在USB 2021中食用的数据的步骤

恢复病毒在USB中食用的数据。如果您的USB被病毒隐藏,请尝试以下方法恢复它。

- 迹象表明您的计算机感染了恶意软件

恶意软件(也称为恶意软件)是有害文件,它们通常来自安装盗版软件,或者您无意中从Internet下载它们。要检测到计算机上的恶意代码,您需要仔细检查计算机上的所有内容。

- 网站如何保护您的密码?

网站如何存储您的密码?它们如何确保您的登录安全?网站可以用来跟踪密码的最安全方法是什么?

![[8种方法]修复Asus笔记本电脑在Windows 10/11中运行缓慢](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/04/asus-laptop-running-slow-windows-10.webp.webp.webp)

![如何在不使用Apple ID的情况下下载应用程序[Ultimate Guide!]](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/disable-password-for-itunes-and-app-store-1.jpg)

![[5个解决方案]当您忘记iPhone代码时,如何解锁iPhone?](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/passixer-interface.png)