黑客正在使用Microsoft團隊來啟動網絡釣魚,釣魚和Quishing活動,使用社會工程誘使受害者共享敏感的私人數據。作為世界上最受歡迎的合作工具之一,有數百萬個Microsoft Teams騙局的受害者可能有數百萬個潛在的受害者 - 但是有一些有用的方法可以發現它們。

MFA身份驗證騙局

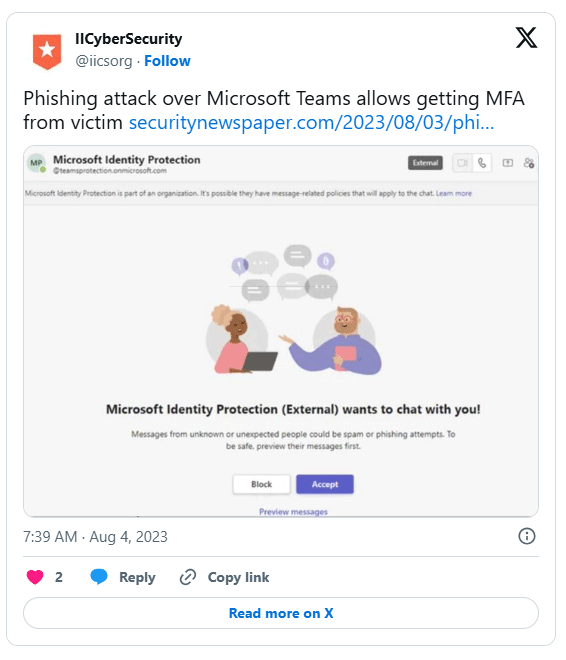

據信是來自Solarwinds攻擊背後的同一組,該騙局繞過了使用社會工程策略的多因素身份驗證。攻擊者使用先前折衷的Microsoft 365租戶來創建一個新的安全為主題的“ Onmicrosoft.com”子域,並添加新用戶。攻擊者還將租戶重命名為“ Microsoft身份保護”或類似的東西。

當心這些Microsoft團隊騙局!圖片1

當心這些Microsoft團隊騙局!圖片1

接下來,他們向目標發送聊天請求。如果用戶接受,他們將向他們發送帶有代碼的MS團隊消息,然後說服他們在其設備上輸入Microsoft Authenticator應用程序。一旦目標將代碼輸入驗證器應用程序,黑客將獲得對目標Microsoft 365帳戶的訪問。然後,攻擊者可以從MS 365租戶中竊取信息,也可以向組織添加託管設備。

黑色巴斯塔勒索軟件攻擊

臭名昭著的Black Blasta勒索軟件小組還針對Microsoft Teams登錄,並使用社會工程活動來用垃圾郵件轟炸電子郵件地址。黑客與假裝是公司的IT支持或幫助台的MS團隊用戶聯繫,並提出解決持續的垃圾郵件問題,該問題通常包括訂閱確認,新聞通訊或電子郵件驗證洪水用戶收件箱等非糟糕電子郵件。

接下來,黑客致電勞累過度的員工,並嘗試讓他們安裝遠程桌面訪問工具,他們可以控制用戶的計算機。一旦擁有控制,他們就可以安裝各種惡意軟件,包括遠程訪問木馬(大鼠),鈷罷工,Darkgate惡意軟件和其他危險軟件。最終,Black Blasta可以完全控制機器,並可以從網絡中竊取盡可能多的數據。

假微軟團隊的工作騙局

虛假的騙局已經存在了一段時間,針對求職者,騙子正在使用Microsoft團隊聊天來利用受害者。攻擊者向您發送有關假工作的電子郵件,並建議使用Microsoft團隊進行面試。這是第一個危險信號:整個面試將通過聊天進行。

然後,您將獲得一份虛假工作,並要求將您的信息提交給公司的數據庫。一些受害者會收到Google Doc表格,要求其PII和社會保障/稅收號碼。在某些情況下,要求受害者購買物品來執行工作,支付招聘費或購買禮品卡,這是工作優惠值得懷疑的一些最常見跡象。

使用惡意zip文件的假微軟團隊人力資源

當心這些Microsoft團隊騙局!圖片2

當心這些Microsoft團隊騙局!圖片2

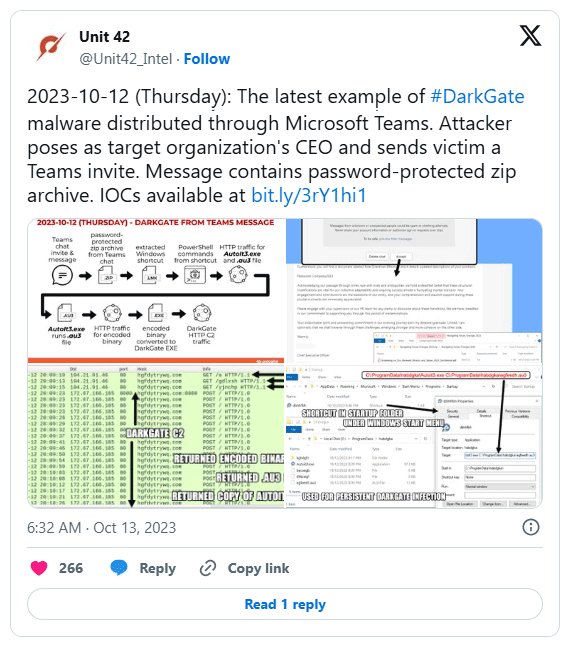

攻擊者不僅冒充了IT支持團隊,而且還冒充了人力資源人員。這次攻擊是在2023年首次檢測到的,始於使用先前受損的Microsoft 365帳戶的人HR員工的消息。在某些情況下,攻擊者甚至擔任公司高管。

目標收到網絡釣魚信息,解釋說,員工假計劃將發生變化,包括受害者在內的幾個人將受到影響。網絡釣魚消息包含新時間表的下載鏈接,該鏈接實際上是Darkgate惡意軟件的鏈接。如果惡意文件是在目標計算機上執行的,它將安裝惡意軟件,從而使攻擊者完全訪問設備及其數據。

通過Microsoft團隊發送的惡意PDF文件

攻擊者還使用折衷的Microsoft 365帳戶來發送偽裝成PDF文件的惡意可執行文件。此攻擊始於Microsoft Teams聊天邀請函,如果接受,它實際上下載了看似無害的PDF文件。但是,這實際上是一種惡意可執行的,它使用雙重擴展程序來欺騙您。因此,擴展名看起來像PDF,但實際上是一個EXE。

該文件通常被命名為需要立即操作的內容,例如“導航未來更改。

如何保護自己

您應該始終對Microsoft團隊收到的外部消息和邀請保持謹慎。即使它們似乎來自其他人,也最好仔細檢查,尤其是當它們涉及您不希望收到的文件,鏈接或聊天邀請。除非您已確認它是來自IT團隊的合法代表,否則切勿將您的設備控制權。警惕緊急的電子郵件和消息中的呼籲,因為它們通常是為了讓您在思考之前採取行動。

保護自己免受網絡釣魚騙局的其他方法包括使用鏈接檢查器站點來確定鏈接是安全還是域名檢查器站點,使您可以看到域的確切年齡。惡意的網絡釣魚網站通常只持續幾天,幾週或幾個月,並且經常模仿試圖欺騙您的地址。