近600个MAC地址的列表是针对数百万华硕计算机用户的秘诀

俄罗斯安全公司卡巴斯基(Kaspersky)在揭示了针对华硕客户(华硕供应链攻击)的广泛网络攻击的详细信息时,并未发布所有Mac地址的完整列表,这些Mac地址已将黑客加密到其恶意软件中以针对特定用户组。

取而代之的是,卡巴斯基(Kaspersky)发布了一个专用的离线工具,并启动了一个在线网站,华硕计算机的用户可以在该网站上搜索设备的MAC地址进行测试。检查您是否在地址的受影响列表中:

https://shadowhammer.kaspersky.com/

- 黑客控制了更新工具,攻击了数万个华硕计算机

但是,许多人认为,对于系统中有数十万个设备的大型企业来说,这并不是一个方便的选择,如果与单个用户进行手动搜索,那么它会丢失。时间。希望卡巴斯基将提供一种方法,以在将来找到更有效的MAC地址。

在华硕供应链攻击中的目标MAC地址列表

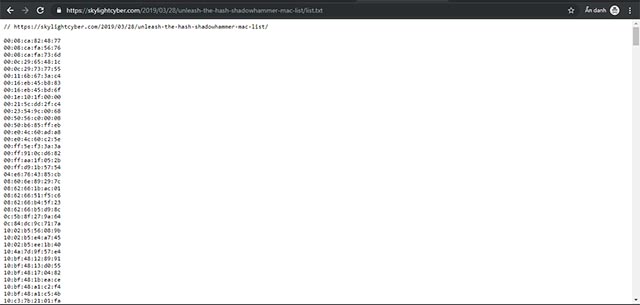

为了帮助解决突袭问题,同时帮助其他网络安全专家继续寻找相关的黑客活动,澳大利亚安全公司Skylime已决定在Asus Server攻击中针对近583个MAC地址的完整列表,以发送恶意代码,以发送恶意代码。

- 针对物联网设备的攻击数量的令人震惊的增加

``我认为,如果已经汇总了与黑客目标有关的信息,则应公开向安全界提供,以帮助我们更好地保护自己。因此,天窗认为提取MAC地址列表的目标是在华硕供应链攻击中,并将其宣传,以便每个人都可以在自己的华硕设备上进行必要的比较。安全公司Skylight的首席技术官Shahar Zini说,目前在您的领域中了解这将是一个好主意。

因此,Skylight的安全研究人员在Kaspersky发布的离线搜索引擎的帮助下成功提取了目标MAC地址的列表,其中包含619的完整列表。MAC地址在可执行文件中,但受盐盐杂种算法的保护。

具体来说,天灯专家使用了功能强大的亚马逊服务器组合和Hashcat密码破解工具的修改版本,在不到一个小时的时间内成功提取583 MAC地址。

``我们利用了亚马逊的AWS P3.16xlarge服务器。这个“怪物”自身携带8 nvidia v100 tesla 16GB GPU。天窗小组说:“所有1300个前缀都在不到一个小时的时间内都是蛮力。”

您可以在以下地址访问Skylight提取的目标MAC地址列表:

https://skylightcyber.com/2019/03/28/unleash-the-hash-shadowhammer-mac-list/list.txt

- 端点检测和响应威胁,新兴的安全技术

华硕的黑客:行动影子锤

上周,一群赞助的黑客小组试图劫持Asus Live自动更新软件服务器(去年启动),并将恶意更新推向了超过一百万个Windows计算机。在全球范围内,将它们感染到后门系统中。卡巴斯基实验室称这次攻击为“ ShadowHammer行动”,它发生在2018年6月中旬到2018年11月,可能会影响全球超过100万的Asus用户,其中包括超过57,000名用户。安装卡巴斯基计算机节省。

这家俄罗斯安全公司随后于2019年1月31日告知ASUS正在进行的供应链攻击活动。

在分析了200多个恶意更新之后,卡巴斯基的研究人员已经确定了攻击者(尚未归因于任何APT组),这些攻击者确实希望仅针对特定的用户列表。这些通过其独特的MAC地址来标识,这些地址将其硬编码为恶意软件。

尽管在第2阶段中,恶意软件仅被推向近600个目标用户,但这并不意味着数以百万计的华硕计算机已收到对类别“免疫”的更新。此攻击活动中使用的恶意代码。

- 无申请恶意软件 - 传统防病毒软件的致命脚跟

如何检查您的华硕笔记本电脑是否已被黑客入侵?

在承认他的服务器在2018年6月至11月之间被一个身份不明的黑客攻击后,华硕在本周早些时候发布了一个完全干净的新版本。实时更新应用程序(版本3.6.8),还有望添加“多个安全验证机制”,以限制黑客的攻击功能。

- 什么是网络犯罪?如何防止网络犯罪?

但是,您还应该知道,仅安装更新版本将无法从彻底感染的系统中删除恶意代码。因此,为了帮助他们的客户确定他们是否是这次攻击的受害者,华硕还发布了一种诊断工具,您可以使用该工具来检查系统是否受到黑客较早传播的恶意更新影响。您可以在以下地址下载此工具:

https://dlcdnets.asus.com/pub/ASUS/nb/Apps_for_Win10/ASUSDiagnosticTool/ASDT_v1.0.1.0.zip

如果您在列表中找到计算机的MAC地址,则意味着该设备已通过恶意更新来备份,华硕建议您还原原始设置以擦除整个代码。在系统上独家。

![[固定] face ID和密码不在iPhone上的设置中](https://ksfboa.com/tech/jacki/wp-content/uploads/cache/2025/05/face-id-and-passcode-not-in-settings.webp.webp)